Informasjonssikkerhetsrisikostyring forklart – ISO 27001

Innholdsfortegnelse:

Risikostyring er et ofte brukt uttrykk i næringslivet i dag. Men uten å ha en konsekvent tolkning av hva det betyr og hvordan du gjør det effektivt, skaper det risiko i seg selv!

Informasjonssikkerhet risikostyring og Cybersecurity risikostyring er derivater av det også. Begge disse risikoområdene øker i betydning for organisasjoner, så hensikten med denne artikkelen er å hjelpe til med å avmystifisere den til et praktisk og handlingsdyktig nivå. Spesielt vil vi dele hvordan du gjør risikostyring for ISO 27001 standard og oppnå samsvar for den risikofokuserte delen av den generelle databeskyttelsesforordningen (EU GDPR).

Hva er risikostyring for informasjonssikkerhet?

Ikke overraskende betyr det forskjellige ting for forskjellige mennesker. Før jeg deler tankene mine, er det verdt å raskt gå tilbake til det grunnleggende om risikostyring og bygge derfra.

ISO 31000: 2018 er en nylig oppdatert versjon av International Standards Organization (ISO) standard for risikostyring som definerer risiko som "effekten av usikkerhet på mål".

Risikostyring handler derfor om å ta beslutninger og iverksette tiltak for å møte usikre utfall, kontrollere hvordan risikoer kan påvirke oppnåelsen av forretningsmål.

Hvorfor risikostyring er viktig i informasjonssikkerhet

Informasjonssikkerhetsrisikostyring (ISRM) er prosessen med å identifisere, evaluere og behandle risikoer rundt organisasjonens verdifulle informasjon. Den adresserer usikkerhet rundt disse eiendelene for å sikre at de ønskede forretningsresultatene oppnås.

Det er forskjellige måter å håndtere risiko på, og vi vil dekke noen av dem som er avslått senere i artikkelen. Én størrelse passer ikke alle, og ikke all risiko er dårlig ... risikoer skaper også muligheter, men mesteparten av tiden er den trusselfokusert.

Hvorfor "samlet" risikostyring er viktig

Hvis jeg ba deg om å satse (investere) på at noe skjer, f.eks. Liverpool slår Manchester United i fotball, ville du sannsynligvis vurdere en rekke ting. Tidligere historie, nåværende form, skader, spillested og så videre. Du vil også ha din egen partiskhet (f.eks. å være Liverpool-fan og evig optimist) og lyst til å ta risikoen (f.eks. hvor mye av lønnen du skal satse på seieren). Mitt syn på investeringene som trengs og forventet resultat versus ditt kan være svært forskjellig, selv om vi begge kan se på den samme informasjonen.

Utfordringen er ikke så forskjellig i organisasjoner, men den er normalt komplisert av mange flere folk som er involvert i arbeidstiltak, hver med sin egen historie, skjevhet, risikovilje osv. Faktisk er mange mennesker erfarne på sin egen måte mot risikostyring og har implisitt lagt over sin egen metodikk og sannsynligvis også laget sine egne verktøy. Hånden opp hvis du noen gang har opprettet et risikoregister som en del av et arbeidsprosjekt; gjorde du det i et dokument eller regneark og la din egen prosess inn i evalueringen og handlingene? Vi har vært der!

Det er en god start mot kalkulert risikostyring. Når det gjelder å møte forskrifter som GDPR og standarder som ISO 27001 for informasjonssikkerhetsstyring, er det spesifikke ting å beskrive og demonstrere. Disse inkluderer:

- Justering av risikostyringshandlinger med forretningsmål

- En konsistent og repeterbar metodikk for å "vise arbeidet ditt" og sikre at det kan brukes i tråd med standarder og forskrifter (som vi skal dekke mer av snart)

Å gjøre dette vil hjelpe deg med å drive en bedre virksomhet. Det vil hjelpe deg med å håndtere disse usikkerhetene ettersom du vil bli bedre informert om handlingene du bør ta. Godt gjort, vil det også fungere som en forsikringsmekanisme i tilfelle noe gikk galt og du ble utsatt for et datainnbrudd rundt personopplysninger. Informasjonskommissæren (som tilsynsmyndighet for Storbritannia ved anvendelse av GDPR-bøter) vil ta hensyn til denne risikostyringsprosessen for informasjonssikkerhet når de vurderer eventuelle straffer eller håndhevingshandlinger.

Så, ikke bare er risikostyring viktig, samlet risikostyring som tar en forretningsmålstyrt tilnærming til enhver investering eller handling er avgjørende. Og det er for enhver type risiko, enten det er kvalitet, miljø, helse eller cyber- og informasjonssikkerhet.

Så la oss rette oss etter de sistnevnte emnene om cybersikkerhet og informasjonssikkerhet, og deretter se dypere på risikostyringsmetodikken og tilnærmingen for ISO 27001 og Europas Generell databeskyttelsesforskrift (GDPR).

Er cybersikkerhet og informasjonssikkerhet forskjellige?

Ja. Cyber er et ferskt tillegg til ledelsens vokabular. Faktisk er det bare litt over 30 år siden at Morris-ormen ble ansett som en av de tidligste cybertruslene.

Hypen og konsekvensene av dårlig cybersikkerhet fortsetter imidlertid å vokse eksponentielt nå ettersom verden blir stadig mer digital og elektronisk. Serious Organized Crime Groups (OCG-er) ser utover tradisjonell kriminalitet for å utnytte disse cybersårbarhetene.

Med massive bøter fra brudd på personopplysninger i tillegg har GDPR også hevet standarden for grunner til å stramme opp hele infrastrukturen din.

Cybersecurity og informasjonssikkerhet anses vanligvis for å være det samme, men det er de ikke. Uten å ha en dyp teoretisk eller akademisk debatt, handler cybersikkerhet mer typisk om beskyttelse av informasjon som holdes elektronisk. Det betyr at det er en undergruppe av en bredere informasjonssikkerhetsstilling, som ser på beskyttelse av informasjon fra alle vinkler.

Informasjonssikkerhet betyr også fysisk sikkerhet (f.eks. låser på dører) samt personer basert (f.eks. når en nøkkelperson i organisasjonen forlater – eller er syk – med all kunnskapen i hodet. Hvilke skritt tas for å holde den eiendelen beskyttet mot bruk hvis de forlater – eller gjøre den tilgjengelig hvis de er sykemeldt).

In ISO 27000, informasjonssikkerhet er definert som: "Bevaring av konfidensialitet, integritet og tilgjengelighet av informasjon." Implisitt inkluderer dette cyber. Internasjonale standarder som ISO 27001 og GDPR forventer også at du vurderer informasjonssikkerhet i sin mer helhetlige forstand.

Cyber Essentials ser mer spesifikt på noen av høyrisikokontrollområdene som vil bidra til å forhindre cyberbaserte tap. Cyber Essentials er et komplement til ISO 27001 og GDPR. Det er et godt grunnlag å bygge på for mindre virksomheter som er avhengige av digitale tjenester.

Cybersikkerhet antas også ofte å handle om de eksterne truslene som kommer inn, men cyberproblemer kan også oppstå internt. Adgangskontroll, fysisk beskyttelse bør alle være der for intern så vel som ekstern trusselhåndtering.

Noen mennesker ser også IT-sikkerhet synonymt med informasjonssikkerhet også, men etter min mening er det usannsynlig, uten å være tydelig på det større bildet nedenfor og en mer strategisk, helhetlig rolle for IT (eller et hvilket som helst annet avdelingsakronym på 2 eller 3 bokstaver).

En av farene ved å "bare" tenke på styring av cybersikkerhetsrisiko er at det overlates til folk med IT-ferdighetene. Det er det samme med fysisk sikkerhet som overlates til avdelingen for anleggsadministrasjon, eller andre problemer (som i eksemplet ovenfor om avreise eller sykdom) utelukkende blir igjen med menneskelige ressurser (HR).

Misforstå meg rett, de er sentrale interessenter. Men uten en bedriftsledet samlet tilnærming til risikostyring av informasjonssikkerhet er det en mulighet for å få på plass feil løsninger. Det kan da skape mer risiko og kostnader, spesielt hvis ansatte og forsyningskjeden ikke omfavn retningslinjene og kontrollene, eller finn dem for smertefulle til å følge, med flere og noen ganger motstridende bøyler å hoppe gjennom.

Det som er viktigere er å avklare rollen og omfanget til (IT)-teamet ditt og være tydelig på hvor integrert i forretningsmålene de er (eller ikke) sammen med innflytelsen de har på beslutningstaking.

Det er det samme for andre avdelinger også uavhengig av skiltet over døren. Det sier vi ofte det handler ikke om informasjonssikkerhet, det handler om å gjøre forretninger sikkert; og det gjør det alles ansvar. Du trenger imidlertid tydelig lederskap og ansvarlighet for å ha en sjanse til å oppnå en ISO 27001-sertifisering.

ISO 27001 er faktisk flott for å hjelpe en organisasjon med å gå gjennom en strukturert tilnærming, som arbeider ut fra formålet, problemstillingene, interesserte parter, omfang, informasjon i fare osv. I den prosessen vil du identifisere hvem som bør involveres. Spoiler – det vil være mer enn bare IT-teamet, og det vil dekke mer enn bare cyber!

Metodikk for risikostyring

Artikkel 32 i EUs generelle databeskyttelsesforordning sier eksplisitt at en organisasjon må risikovurdere ved hjelp av konfidensialitet, integritet og tilgjengelighet (CIA). Dette stemmer også godt overens med ISO 27001 fordi den CIA-tilnærmingen er forventet der også. Som sådan kan du bruke én tilnærming til informasjonssikkerhetsrisiko administrasjon for alle dine informasjonsressurser, ikke bare personopplysninger.

-

Konfidensialitet: informasjon gjøres ikke tilgjengelig eller avsløres for uautoriserte personer, enheter eller prosesser

-

Integritet: sikring av nøyaktigheten og fullstendigheten til informasjonsressurser

-

Tilgjengelighet: være tilgjengelig og brukbar på forespørsel fra en autorisert enhet

CIA for informasjonssikkerhet underbygger alt annet du gjør i din risikovurdering og hjelper med å informere om trinnene som tas etterpå. I å begynne å utvikle metodikken din for informasjonssikkerhetsrisiko ledelse, er en av de ofte sett over spørsmålene konflikter og prioriteringer i forhold til CIA-basert risiko.

Hva skjer for eksempel hvis et databrudd (konfidensialitet) oppstår? Tar du tjenestene dine offline eller holder du dem oppe (tilgjengelighetsproblem)? Hvis du har som mål å få UKAS ISO 27001-sertifisering ekstern revisor vil forvente å se hvordan du håndterer konflikter og prioriterte risikoer i din dokumentasjon. Det er et detaljpunkt som må vurderes, men la oss først oppsummere alle kjerneområdene du ønsker å (kort men tydelig) dokumentere i risikometodikken din.

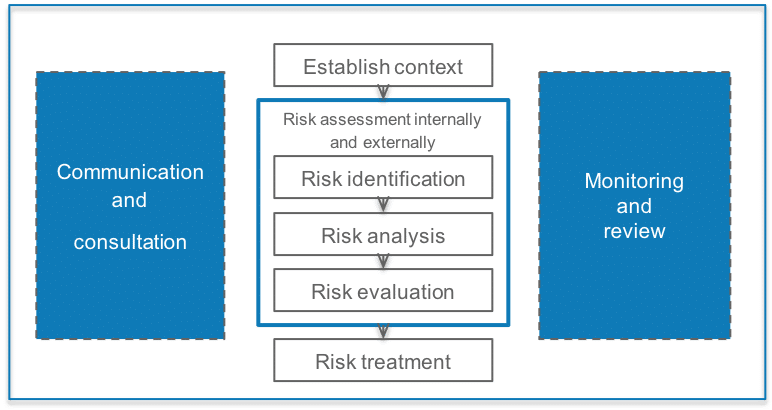

Hva er de 5 trinnene i en risikostyringsprosess?

La oss anta at målet ditt er å oppnå ISO 27001 sertifisering, samtidig som du overholder GDPR. Vi vil lage vår risikometodikk for informasjonssikkerhet med det i tankene.

1. Risikoidentifikasjon

Den første trinn i risikostyringsprosessen er å identifisere risikoen. Kilden til risikoen kan være fra en informasjonsmiddel, relatert til et internt/eksternt problem (f.eks. knyttet til en prosess, forretningsplanen osv.) eller en interessent-/interessenterrelatert risiko.

2. Risikoanalyse

Når du kjenner risikoen, må du vurdere sannsynligheten og virkningen (LI) for å tillate deg å skille mellom (si) lav sannsynlighet og lav innvirkning, kontra høyere.

3. Risikovurdering

Etter å ha analysert risikoen, kan du prioritere investeringer der det trengs mest, og gjennomføre vurderinger basert på LI-posisjoneringen. Du må dokumentere hva hver stilling betyr slik at den kan brukes av alle som følger metoden. Vi bruker et 5 x 5 rutenettsystem i vår lett å følge informasjon verktøy for sikkerhetsrisikostyring i ISMS.online. (Tips: Det inkluderer også en risikobank med populære risikoer og behandlinger, noe som sparer enorme mengder tid).

Kriteriene inkluderer et område fra svært lav til svært høy for sannsynlighet. Den har en forklaring på hva det betyr, f.eks. svært lav er ingen historie og vil trenge spesialistkompetanse og høye investeringer for å finne sted. Påvirkningskriterier spenner fra svært lave med ubetydelige konsekvenser og kostnader, helt opp til svært høye er nesten sikker død for virksomheten. Du skjønner bildet. Det er ikke vanskelig, trenger bare klarhet og dokumentering; ellers kan min 3×4 være annerledes enn din, og vi ender tilbake der vi startet øverst på siden.

4. Risikobehandling

Behandling av risikoen, som også er kjent som 'risikoresponsplanlegging', må inkludere bevisene bak risikobehandlingen.

For å si det enkelt 'risikobehandling' kan være arbeid du gjør internt for å kontrollere og tolerere risikoen, eller det kan bety skritt du tar for å overføre risikoen (f.eks. til en leverandør), eller det kan være å avslutte en risiko helt.

ISO 27001 er flott også her fordi standarden også gir deg en Vedlegg A sett med kontrollmål å vurdere i den behandlingen, som vil danne ryggraden i din Anvendelseserklæring. Vedlegg A-kontrollene gir deg også en mulighet til å se "nedenfra og opp" og se om det utløser risikoer du kanskje ikke har tenkt på før også.

5. Overvåk og gjennomgå risikoen

Den første delen av overvåkings- og gjennomgangsfasen av risikostyringsprosessen er å beskrive prosessene dine for overvåking og gjennomgang. Dette kan deles inn i følgende områder:

-Personalengasjement og bevissthet

Få passende personale involvert i prosessen regelmessig og ha et forum for å gi og motta tilbakemeldinger.

Du må ha en eier for hver risiko, så du kan se etter å delegere den ned til frontlinjen (første) i henhold til den bredt anerkjente '3 forsvarslinjer'-modellen.

- Ledelsens vurderinger

Risikovurderinger er en standard del av den 9.3-agendaen, og du kan velge å ha risikoeiere på dette nivået i stedet for å delegere operasjonelt arbeid ned til linje 1, men beholde eierskapet.

Din ledelsesanmeldelser må være minst årlige, (vi oppfordrer til langt mer regelmessige), men de er kanskje ikke lange nok til å se nærmere på hver risiko og dekke alt annet på den agendaen også. Som sådan anbefaler vi også en prosess der risikoeieren får i oppgave å vurdere gjennomgangen basert på sin nettposisjon, f.eks. månedlig gjennomgang for en svært høy sannsynlighet og svært høy innvirkningsrisiko, mens årlig er greit for å vurdere en veldig lav sannsynlighet og veldig lav innvirkning Fare. Du viser deretter revisoren din at disse risikovurderingene er pragmatiske, basert på virkningen og sannsynligheten, som de liker.

- Forbedring

Interne revisjoner og bruk av de andre mekanismene i klausul 10 rundt forbedring kan også være pent forbundet med den mer strategiske risikovurderingsprosessen.

Risikostyringskrav i ISO 27001:2013/17

Det er 2 hovedkrav der risikostyring er uttrykt: Klausul 6 Planlegging og Klausul 8 Drift.

Klausul 8 handler ganske enkelt om å implementere og drive det du har beskrevet for 6.1, så la oss konsentrere oss om 6.1 her og vite at du må leve og ånde i praksis (8) for å ha en sjanse til å drive virksomheten godt og få sertifisering.

Klausul 6.1: Handlinger for å møte risikoer og muligheter

La oss også huske at denne prosessen må ledes av forretningsmål (dvs. etablere kontekst ovenfor), så du må vise at styringssystemet for informasjonssikkerhet kan:

- oppnå de tilsiktede resultatene

- forhindre eller redusere uønskede effekter

- oppnå kontinuerlig forbedring

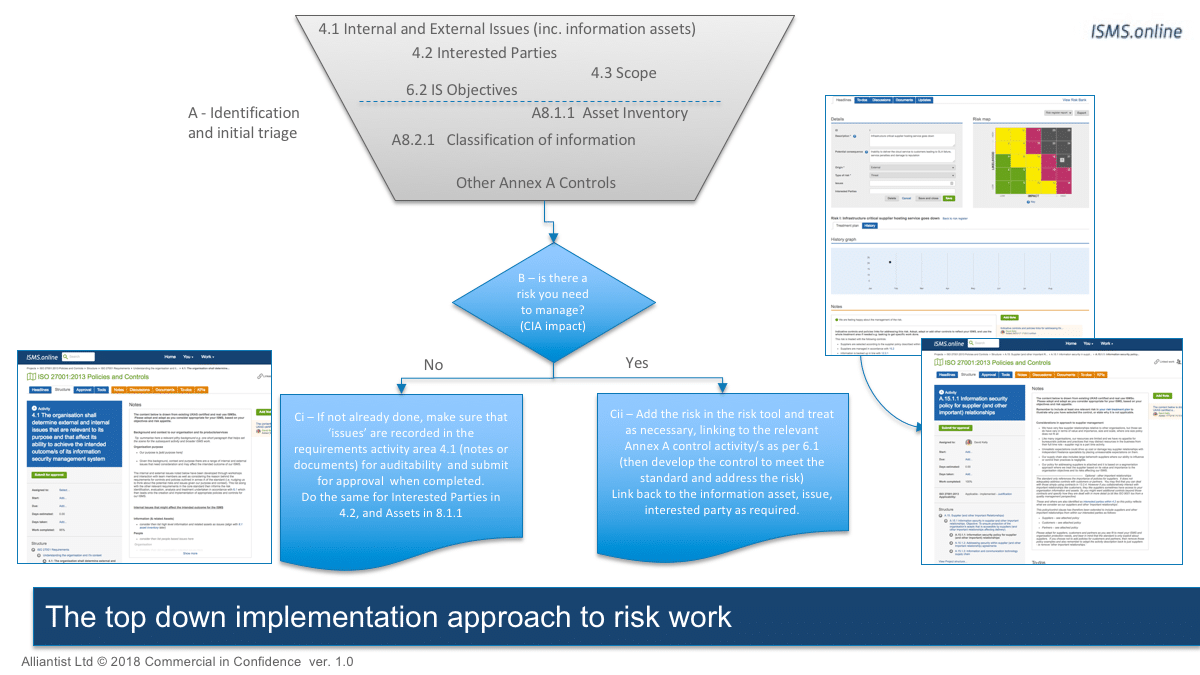

Hvis du bruker en ovenfra-og-ned-tilnærming, vil du tidligere i ISO-kravene ha vurdert konteksten og formålet med organisasjonen din med problemene den står overfor (4.1), interesserte parter (4.2), omfang (4.3), informasjonsressurser osv. , som er illustrert i bildet nedenfor (dette er et utdrag fra vår ISO 27001 Virtual Coach program innenfor ISMS.online. Dette er den mest logiske tilnærmingen å ta.)

Organisasjonen må planlegge hvordan de skal håndtere risikoen trusler og muligheter. ISO 27001 er også veldig interessert i:

- Hvordan risikoen integreres i det bredere styringssystem for informasjonssikkerhet

- Hvordan handlinger iverksettes, og evaluering av effektiviteten til handlingene som tas underveis

Som med eksemplet ovenfor om risikoprioritering og konflikt, er det litt mer detaljer også. 6.1 inkluderer også et behov for å dokumentere risikoakseptkriterier for å utføre risikovurderinger og hvordan disse alle gir konsistente, gyldige og sammenlignbare resultater rundt CIA av informasjonsressurser i omfang.

En ekstern revisor vil forvente å se en metodikk som forklarer alle disse tingene godt og har økt tillit til å se hvor enkelt ISMS fungerer på en samlet måte. Det er en ting av skjønnhet når informasjonsmidlene dine kobles godt til risikoene, og de i sin tur kobles til retningslinjene og kontrollene som brukes for å håndtere dem!

Hvis du liker å forske på dette området (og har mye tid og penger), kan du også kjøpe standarder for ISO 27005 og ISO 31000 for å virkelig gå dypt inn i disse emnene ……så igjen…….

Uansett hva du gjør, sørg for at det er praktisk og handlingsdyktig i tråd med forretningsmålene dine.

Ikke overveld ressursene som vil klare det (spesielt hvis de har en annen dagjobb), da det ikke blir gjort og du vil være i trøbbel.

Det nytter ikke å komme opp med en veldig sofistikert Monte Carlo-simuleringsmetode og komplekse algoritmer for å beregne risiko og være en heltidsrolle hvis du ikke trenger det. På samme måte er det usannsynlig at bare å slippe noen risikoer i et dokument uten en metode for analyse, handling og overvåking tilfredsstiller bedriftens beslutningsbehov, og vil ikke vaskes med en ekstern revisor under sertifiseringen.

Ved å bringe alt dette til live vil du sannsynligvis forklare metodikken med enkel tekst og bilder. For å faktisk administrere informasjonssikkerhetsrisiko operasjonelt trenger du også et verktøy for å få jobben gjort.

Bør du bygge ditt eget risikostyringsverktøy for informasjonssikkerhet?

Alle som er kompetente med regneark har muligheten til å lage sitt eget risikoregister, og det er et populært valg spesielt for organisasjoner som er nye til ISO 27001 eller ikke har råd til (eller egentlig ikke trenger) noen av de tunge frittstående risikoverktøyene på marked.

Utfordringer med begge tilnærminger

Regneark og dokumenter inkluderer:

- Oppfattes som gratis og selv om tiden det tar å bygge et verktøy i utgangspunktet er relativt rask, blir det stadig mer smertefullt å administrere det over tid etter hvert som ISMS modnes

- Kobling til informasjonsressurser og kontroller/policyer som er i bruk er klønete, peker i beste fall til andre systemer, i verste fall ikke bevis i det hele tatt

- Det er ikke lett å dokumentere arbeid utført rundt risikoen med dens bevegelse over tid for å se at investeringer fungerer (spesielt i ett excel-felt)

- Det er ikke mulig å angi oppgaver og anmeldelser/påminnelser, så det betyr en annen jobb å planlegge et annet sted

- Versjonskontroll er hardt arbeid og ikke lett å raskt se tidligere historie. Det er et mareritt hvis flere versjoner også holdes lokalt av forskjellige interessenter

- Blir komplisert med mange risikoer og visualisering er ikke alltid lett å få til signalet fra støyen

- Bra for personen som bygde det, men ikke alltid lett for andre å bygge på eller bruke

Ekspertrisikostyringsløsninger som frittstående inkluderer:

- Kan være dyrt å anskaffe og trenger mye tilpasning eller rådgivning før bruk

- Kan ta mye trening – mater et beist og savner noen ganger poenget med risikostyring for travle fagfolk som ikke er heltidsrisikoledere

- Ikke alltid koble til det bredere ISMS-systemet, noe som betyr omarbeid eller bruk av flere systemer – utfallet i verste fall er at det frittstående verktøyet kommer i konflikt med andre systemer du har kjøpt – ikke nødvendigvis ved kjøpsstedet, men ettersom applikasjonsleverandørene legger til eller endrer egenskaper

Disse tankene er basert på våre egne erfaringer og kunder vi jobbet med i begynnelsen av byggingen ISMS.online som en alt på ett sted ISMS. Vi dekker også de 10 egenskapene bak en ISMS som en del av forretningsplanens whitepaper, så hvis du vil lære mer om å investere i et verktøy, last ned det her..

Hvis bygging av sikkerhetsprogramvare ikke er kjernekompetansen din, og du mener alvor med informasjonssikkerhetsrisikostyring uten å knekke banken for å oppnå det, så bestill en demo for ISMS.online nå. Det er flott hvis du vil ha noe alt på ett sted ut av esken som er klart til å ta i bruk og hjelpe raskt mot ISO 27001 samt GDPR-risiko etterlevelse av ledelsen.