Hvorfor trenger du ISO 27001?

ISO 27001:2022-sertifisering sikrer kunder, partnere og andre interessenter at bedriftens informasjonssikkerhetsinfrastruktur oppfyller deres forventninger.

ISO 27001 er et styringssystem for informasjonssikkerhet (ISMS) internasjonalt anerkjent rammeverk for beste praksis og en av de mest populære standardene for styring av informasjonssikkerhet over hele verden.

Kostnaden ved å ikke ha et effektivt styringssystem for informasjonssikkerhet kan være høye – både økonomisk og omdømmemessig. Standarden er en kritisk komponent i enhver organisasjons risikostyringsprosess for informasjonssikkerhet, og den har blitt en viktig del av mange organisasjoners IT-styrings-, risiko- og overholdelsesprogrammer (GRC).

Fordelene med ISO 27001

1) ISO 27001 vil hjelpe deg med å redusere informasjonssikkerhet og personvernrisiko

Informasjonssikkerhetsrisikoen øker stadig. Nye datainnbrudd skaper overskrifter hver dag. Så flere og flere organisasjoner innser at dårlig infosec kan være kostbart, enten det fører til brudd på deres egen eller kundenes konfidensielle informasjon.

Det er derfor mange organisasjoner lager sitt eget ISO 27001-sertifiserte styringssystem for informasjonssikkerhet eller ISMS.

Et effektivt ISMS vil hjelpe deg med å oppfylle alle dine informasjonssikkerhetsmål og levere andre fordeler.

Og enhver skala og type organisasjon, fra offentlige etater til kommersielle selskaper, kan bruke ISO 27001 til å lage et ISMS.

Flere av ISO 27001-kravene oppfyller også kravene til etterlevelse av GDPR og databeskyttelsesloven, og juridiske og regulatoriske forpliktelser, noe som gir mye større informasjonssikkerhet totalt sett. Implementering av ISO 27001 vil vise tilsynsmyndighetene at organisasjonen din tar sikkerheten til informasjonen den har på alvor, og etter å ha identifisert risikoene, gjort så mye som rimelig mulig for å håndtere dem.

Din risikostyringsprosess vil være både robust og enkel å demonstrere. Og det er også en utmerket inngangsport til andre ISO-styringssystemstandarder.

2) ISO 27001 betyr å spare tid og penger

Hvorfor bruke mye penger på å løse et problem (for eksempel tap av kundeinformasjon, risikovurderinger, styring av forretningskontinuitet) i en krise når det koster en brøkdel å forberede seg på det på forhånd? Med et ISO 27001-sertifisert styringssystem for informasjonssikkerhet har du alle dine planer og systemer for informasjonssikkerhetshendelser klare. Det er den mest kostnadseffektive måten å beskytte/holde informasjonsmidlene dine på.

Du vil basere dine risikostyringsplaner på en robust, grundig risikovurdering. Løpende interne revisjoner vil sikre at ditt ISMS møter den stadig utviklende trusselen om digital kriminalitet med nye sikkerhetsteknikker og informasjonssikkerhetskontroller. Og med vår hjelp kan du måle avkastningen på investeringen din i informasjonssikkerhetsrisikostyring.

Du vil også kutte salgskostnadene. Kunder søker i økende grad sikkerhet for sine leverandørforholds evner til informasjonssikkerhetsstyring og databeskyttelse. Salgsavdelingen din vil sannsynligvis vitne om mengden og lengden på "forespørslene om informasjon" de regelmessig må forholde seg til som en del av salgsprosessen og hvordan det vokser hele tiden. Å ha ISO 27001-sertifisering vil minimere detaljene du trenger å gi, forenkle og akselerere salgsprosessen.

3) ISO 27001 øker et rykte og bygger tillit i organisasjonen

Det er ille nok å ha informasjonssystemene dine hacket og kundedataene dine eksponert og utnyttet. Det som er verre er når nyhetene om den typen brudd begynner å spre seg. Det kan alvorlig skade omdømmet ditt og dermed bunnlinjen. Med et ISO 27001 ISMS har du gjennomført en robust risikovurdering og laget en grundig, praktisk risikobehandlingsplan. Så du vil være bedre posisjonert til å identifisere og forhindre bruddrisikoer før de skjer.

Som mange andre ting i næringslivet, er tillit viktig. Men å demonstrere at et akkreditert sertifiseringsorgan har uavhengig revidert informasjonssikkerhetsstyringssystemene dine (ISMS) styrker denne tilliten. Kundene dine vil raskt og enkelt se at det er basert på spesifikke systemtekniske prinsipper. De trenger ikke å ta sikkerheten til driften din på tillit fordi du vil kunne bevise at du har oppfylt de relevante ISO-styringssystemstandardene.

Og å administrere informasjonssikkerhet med ISO 27001 handler om mer enn bare å beskytte informasjonsteknologien din og minimere datainnbrudd.

Standarden kan hjelpe deg:

- Beskytt alt fra organisasjonens intellektuelle eiendom til dens konfidensielle økonomiske informasjon.

- Sett på plass definerte retningslinjer for informasjonssikkerhet for å hjelpe deg med å administrere prosesser, inkludert tilgangskontrollpolicy, kommunikasjonssikkerhet, systemanskaffelse, informasjonssikkerhetsaspekter ved forretningskontinuitetsplanlegging og mange andre.

- Sørg for at din informasjonssikkerhetshendelse er nøye planlagt og beviselig effektiv hvis og når et kompromiss skjer.

- Utfør og informasjonssikkerhetsrisikovurdering og styringsaktiviteter tydelig, praktisk og transparent.

- Sørg for at nøkkelinteressenter og andre tredjeparter er klar over, i avtale med og, der det er nødvendig, fullt ut i samsvar med dine infosec-tiltak.

- Møt spesifikke bransjeforskrifter eller driftsprosedyrer fastsatt av relevante reguleringsorganer.

- Sikre dine ansattes og kunders personopplysninger.

Få din guide til

ISO 27001 suksess

Alt du trenger å vite om å oppnå ISO 27001 første gang

Få din gratis guideISO 27001:2022 krav og kontroller

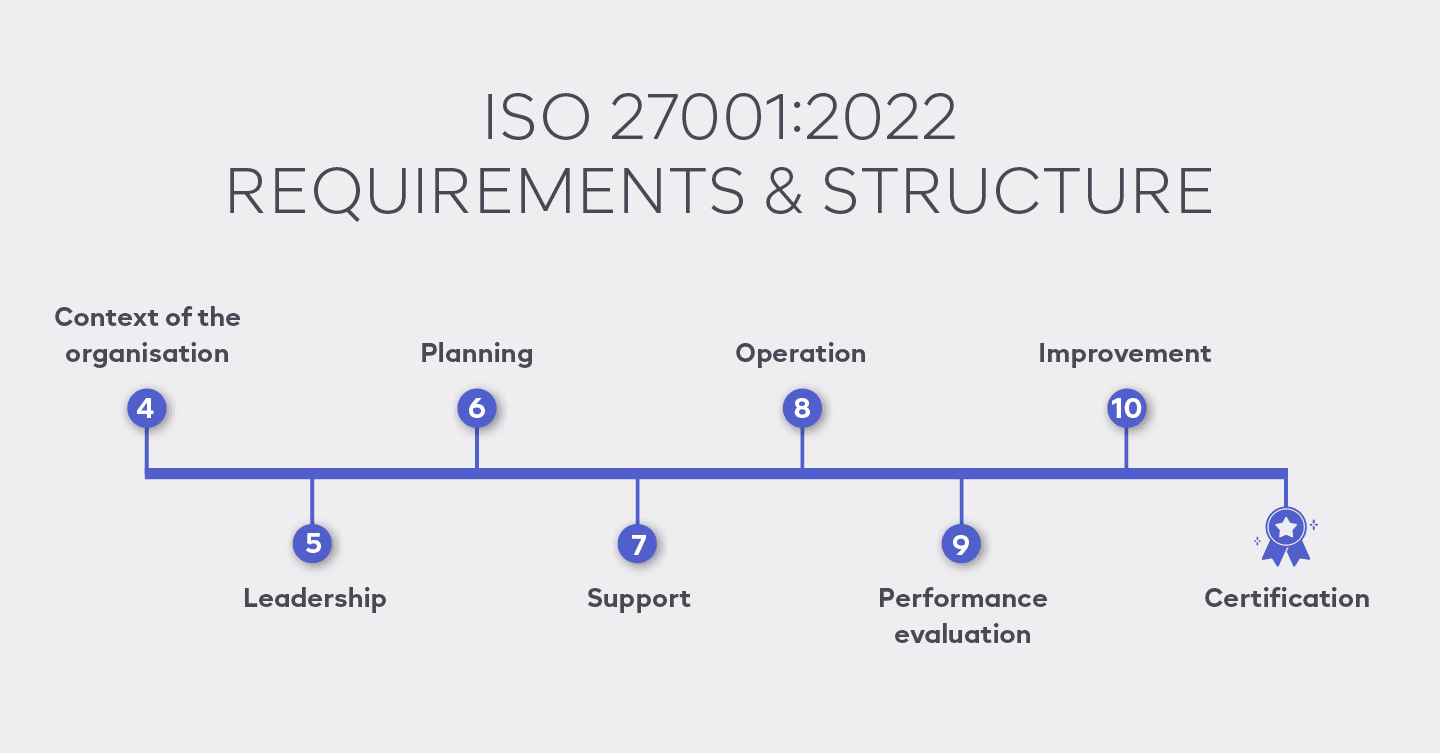

Definert i ISO 27001-standarden er ti krav, inkludert retningslinjer for informasjonssikkerhet, krav ment å beskytte en organisasjons dataressurser mot tap eller uautorisert tilgang og anerkjente måter å demonstrere deres forpliktelse til informasjonssikkerhetsstyring gjennom sertifisering.

Krav 6.1.3 (Informasjonssikkerhetsrisikobehandling) definerer vedlegg A, og spesifiserer kontroller avledet fra ISO 27002:2022.

ISO 27001 inkluderer også en risikovurderingsprosess, organisasjonsstruktur, informasjonsklassifisering, tilgangskontrollmekanismer, fysiske og tekniske sikkerhetstiltak, retningslinjer for informasjonssikkerhet, prosedyrer, retningslinjer for overvåking og rapportering.

Vedlegg (S)L Forklart

"Anneks L" definerer et generisk styringssystems kjernekrav og egenskaper. Dette er et kritisk punkt. Bedriftens styringssystem strekker seg utover informasjonssikkerhet.

Mens fokuset i ISO 27001 er informasjonssikkerhet, integreres standarden med andre ISO-standarder basert på ISOs vedlegg L, slik at du kan introdusere disse standardene for å videreutvikle og forbedre ditt overordnede styringssystem senere. De inkluderer ISO 9001 for kvalitetsstyring, ISO 22301 for forretningskontinuitetsstyring, ISO 227701 for personvern og opptil 50 andre ISO-standarder.

Selv om vi ikke foreslår at du ser på disse standardene foreløpig, er poenget at det er mulig. Du har en "oppgraderingsbane" innenfor ISO og ISMS.online (Integrated Management System) som ikke krever å finne opp hjulet på nytt når du går opp til et annet nivå.

ISO 27001:2013 og ISO 27001:2022 – Hva er forskjellen?

Rent praktisk har svært lite endret seg mellom 2013 og 2022 ISO 27001 informasjonssikkerhetsstandarder bortsett fra mindre kosmetiske punkter og tilleggskrav (9.3.1, 9.3.2, 9.3.3) og reviderte vedlegg A kontroller knyttet til ISO 27002:2022 .

Overgang til den nye standarden

Organisasjoner som allerede har oppnådd ISO 27001-sertifisering må gå over til den nye versjonen innen 31. oktober 2025. Denne overgangen vil kreve at de gjennomgår og oppdaterer sitt nåværende ISMS for å overholde de nye kravene.

Oversikt over endringer introdusert i ISO 27001:2022

ISO 27001:2022 bringer med seg flere forbedringer og ytterligere formuleringskrav. Disse endringene sikrer at standarden forblir gjeldende og oppdatert med de nyeste beste praksisene for sikkerhet.

Den nye versjonen av standarden krever at organisasjoner sørger for at deres styringssystem overholder de oppdaterte kravene, og at de gjennomgår eventuelle endringer i ordlyden i standarden for å sikre at de forstår implikasjonene for deres sikkerhetsstyringssystem. Dette inkluderer endringer i språket som brukes, justeringer av struktur og innhold, og tilføyelse av nye klausuler.

Restrukturering av vedlegg A-kontroller i ISO 27001 2022

Etter utgivelsen av ISO 27002:2022 15. februar 2022, har ISO 27001:2022 justert sine vedlegg A-kontroller.

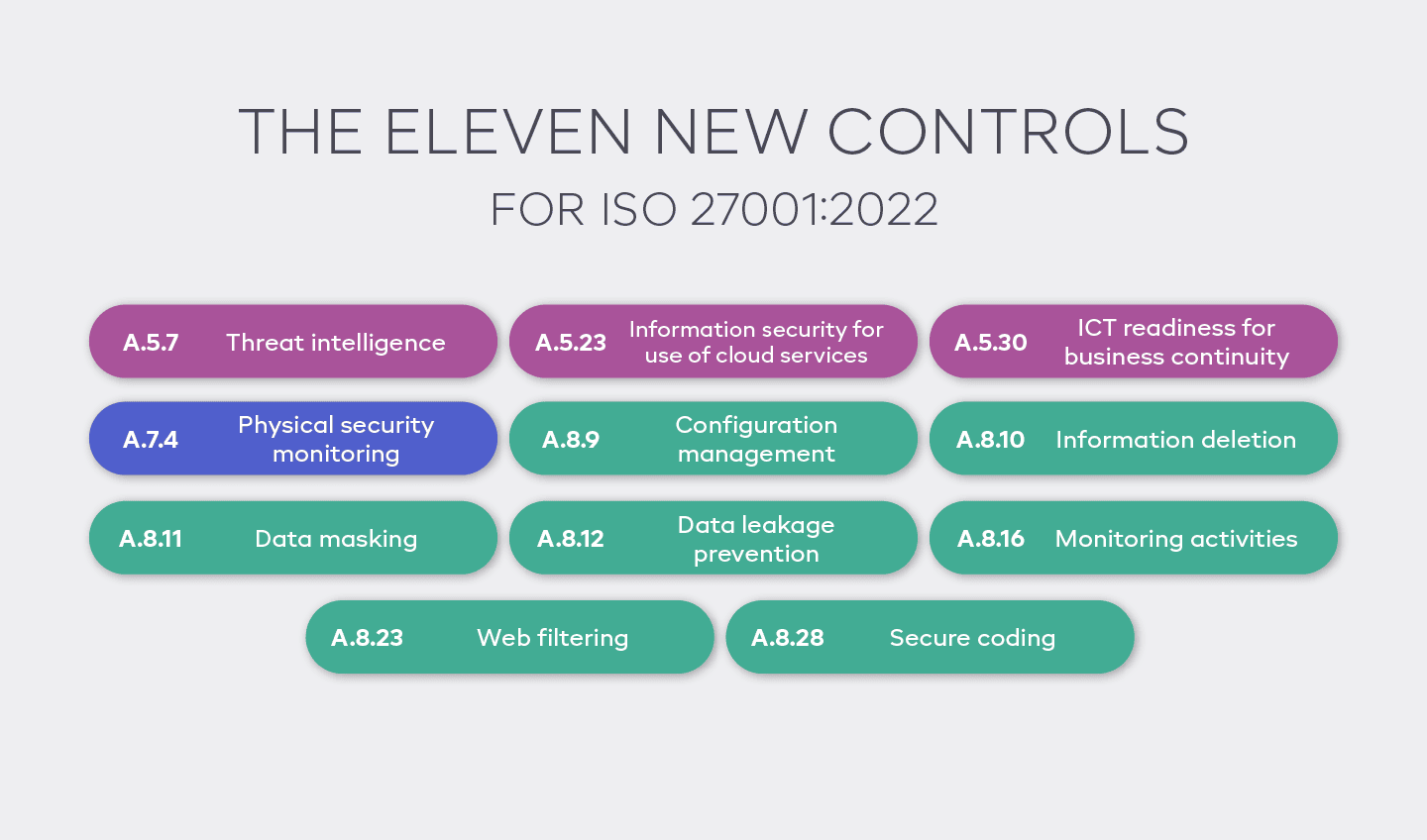

Den nye versjonen av standarden bygger på et komprimert sett med 93 vedlegg A kontroller, inkludert 11 nye kontroller. Totalt 24 kontroller ble slått sammen fra to, tre eller flere sikkerhetskontroller fra 2013-versjonen, og 58 kontroller fra ISO 27002:2013 ble revidert for å tilpasses det gjeldende miljøet for cybersikkerhet og informasjonssikkerhet.

Organisasjoner må sørge for at deres styringssystem for informasjonssikkerhet oppfyller de nye kravene og at deres eksisterende kontroller er oppdatert.

For å hjelpe med dette har ISO 27002:2022 gjort endringer i ordlyden til noen av de eksisterende kontrollene og lagt til ytterligere krav for andre. I tillegg krever standarden nå at organisasjoner evaluerer ytelsen til styringssystemet for informasjonssikkerhet og effektiviteten til kontrollene.

Kontroller kategorier og attributter

Vedlegg A-kontroller er nå gruppert i gruppekategorier:

Organisasjons

Ansatte

Fysisk

teknologisk

Hver kontroll har i tillegg tildelt en attribusjonstaksonomi. Hver kontroll har nå en tabell med et sett med foreslåtte attributter, og vedlegg A til ISO 27002:2022 gir et sett med anbefalte assosiasjoner.

Disse lar deg raskt justere kontrollvalget ditt med vanlige bransjespråk og internasjonale standarder. Bruken av attributter støtter arbeidet mange selskaper allerede gjør innenfor risikovurderingen og Statement of Applicability (SOA).

For eksempel kan cybersikkerhetskonsepter som ligner på NIST- og CIS-kontroller skilles ut, og de operasjonelle egenskapene knyttet til andre standarder kan gjenkjennes.

11 Nye vedlegg A-kontroller

De 11 nye kontrollene fokuserer på skytjenester, IKT-beredskap for forretningskontinuitet, trusselintelligens, fysisk sikkerhetsovervåking, datamaskering, informasjonssletting, datalekkasjeforebygging, overvåkingsaktiviteter, nettfiltrering og sikker koding.

Nytt fokus på risikobehandlingsprosesser

ISO 27001 2022 har lagt større vekt på risikobehandlingsprosesser og bruk av vedlegg A-kontroller. Den oppdaterte standarden krever nå at organisasjoner vurderer de fire alternativene for behandling av risiko: modifikasjon, oppbevaring, unngåelse og deling. To ekstra alternativer for behandlingsmuligheter er lagt til: forbedring og utnyttelse. Standarden skisserer også behovet for at organisasjoner vurderer risikodeling og aksept ved håndtering av muligheter.

Organisasjoner er nå pålagt å vurdere konsekvensene og sannsynligheten for informasjonssikkerhetsrisikoer og potensielle fordeler ved muligheter når de vurderer risiko. Den internasjonale standarden oppfordrer også organisasjoner til å ta risiko hvis de potensielle belønningene er større enn de potensielle tapene.

Samlet sett gir det nye fokuset på risikobehandlingsprosesser i ISO 27001 2022 organisasjoner en større forståelse for å vurdere og behandle risikoer for å minimere potensialet for skade.

Evaluering av tredjeparter

Organisasjoner må sørge for at tredjeparter kan tilby tilstrekkelige risikostyringstiltak, inkludert men ikke begrenset til sikkerhet, personvern, samsvar og tilgjengelighet. Tredjeparter må være klar over organisasjonens retningslinjer, prosedyrer og standarder og overholde dem.

Organisasjoner bør utføre periodiske gjennomganger og revisjoner for å sikre tredjeparts overholdelse av sikkerhetspolicyer. De bør også ha en prosess for å rapportere og svare på sikkerhetshendelser som følge av tredjeparters aktiviteter.

Organisasjoner må sørge for at alle data og informasjonsmidler under deres kontroll returneres eller avhendes på en sikker måte ved oppsigelse av kontrakter eller forhold med tredjeparter.

Undersøkelse og registrering av hendelseslogging

ISO 27001 2022 setter spesifikke krav for logging, undersøkelse og registrering av hendelser. Dette inkluderer organisasjoner som trenger en prosess for logging av sikkerhetshendelser og en prosedyre for å undersøke og dokumentere undersøkelsesresultatene. Det er viktig for organisasjoner å ha en klar policy for logging og etterforskning av hendelser, samt en prosess for registrering av resultatene av etterforskningen.

Policyen bør også dekke håndtering av bevis, eskalering av hendelser og kommunikasjon av hendelsen til relevante interessenter. Policyen bør også sikre at organisasjonen kan kvantifisere og overvåke hendelsers typer, volumer og kostnader og identifisere eventuelle alvorlige eller tilbakevendende hendelser og deres årsaker.

Dette vil gjøre organisasjonen i stand til å oppdatere sin risikovurdering og implementere ytterligere kontroller for å redusere sannsynligheten eller konsekvensene av fremtidige lignende hendelser.

Krav til leverandørforhold

ISO 27001:2022 har innført nye krav for å sikre at organisasjoner har et robust leverandør- og tredjepartsstyringsprogram. Dette inkluderer å identifisere og analysere alle tredjeparter som kan påvirke sikkerheten til kundedata og tjenester og gjennomføre en risikovurdering for hver leverandør. Avtalen mellom leverandør og tjenesteleverandør skal også etablere forholdet mellom dem, og det skal gjennomføres regelmessig overvåking og gjennomgang for å vurdere samsvar.

Organisasjoner må også sørge for at leverandørsikkerhetskontroller vedlikeholdes og oppdateres regelmessig, og at kundeservicenivå og opplevelse ikke påvirkes negativt. I tillegg skal personopplysninger behandles i henhold til personvernforskriften, og det skal gjennomføres revisjon av leverandørens systemer, prosesser og kontroller. Ved å implementere disse leverandørstyringsprosedyrene kan organisasjoner sikre at de overholder ISO 27001:2022.

Avklaring av kontrollkrav for eksternt leverte prosesser og produkter

Organisasjoner må sørge for at eksterne tjenester, produkter og prosesser er hensiktsmessig administrert og kontrollert. 2022-versjonen av ISO 27001 tydeliggjør kravene til eksternt leverte prosesser og produkter.

Organisasjoner må etablere dokumenterte avtaler med eksterne tilbydere og sørge for at disse avtalene jevnlig overvåkes og gjennomgås. I tillegg må organisasjoner ha en plan for å svare på all unøyaktig eller ufullstendig informasjon gitt av eksterne tjenester eller produkter og en prosedyre for å håndtere identifiserte sårbarheter i eksternt tilbudte tjenester eller produkter.

Organisasjoner må også sikre at de tilknyttede risikoene håndteres hensiktsmessig og at kontrollen av eksternt leverte prosesser og produkter inkluderer hensiktsmessige tiltak for sikkerhetssikring og styring av endringer i dokumenter, avtaler og prosedyrer.

Leverandøradministrasjonsprosedyrer

ISO 27001 2022 introduserer flere endringer i hvordan organisasjoner administrerer sine leverandørforhold. Den reviderte standarden krever at organisasjoner utvikler en formell leverandørstyringspolicy og prosedyrer, segmenterer leverandørkjeden i kategorier basert på verdien og risikoen ved forholdet, og utvikler nære samarbeidsforhold med leverandører av høy verdi:

Organisasjoner må også ta en risikobasert tilnærming til leverandørvalg og -styring, pakke informasjonssikkerhetspolicy for leverandører inn i et bredere relasjonsrammeverk. ISO 27001 2022 legger vekt på å administrere IKT-leverandører som kan trenge noe ekstra i stedet for standardtilnærmingen.

Organisasjoner må sørge for at leverandørpersonalet er utdannet, bevisst på sikkerhet og opplært i organisasjonens retningslinjer. Det skal også føres journal over leverandørstyring, inkludert kontrakter, kontakter, hendelser, relasjonsaktivitet og risikostyring. Alt dette må gjøres for å sikre at et avtalt nivå av informasjonssikkerhet og tjenesteleveranse opprettholdes i tråd med leverandøravtaler.

Ansattes cybersikkerhetsbevissthet

Organisasjoner må iverksette tiltak for å sikre at ansatte er klar over sitt ansvar når det gjelder cybersikkerhet.

Bedrifter bør fokusere på å forhindre menneskelige feil ved å gi ansatte mulighet til å forstå viktigheten av cybersikkerhet. Bedrifter bør også investere i passende opplæringsprogrammer for nettsikkerhet og utvikle klare retningslinjer og prosedyrer som beskriver hva som forventes av ansatte.

Videre bør bedrifter inkorporere cybersikkerhet i daglige operasjoner og etablere en kultur for cybersikkerhet der ansatte føler seg komfortable og har myndighet til å ta opp cybersikkerhetsspørsmål. Ved å ta disse trinnene kan organisasjoner sikre at deres ansatte kjenner sitt ansvar og er bedre forberedt til å beskytte dataene og nettverkene sine mot cybertrusler.

Etablering av kontroller for sikkerhet for menneskelige ressurser i ISO 27001:2022

ISO 27001 2022 har introdusert flere nye og raffinerte kontroller for Human Resource Security. Dette inkluderer behovet for å etablere klare retningslinjer for personellscreening, ansettelsesvilkår, informasjonssikkerhetsbevissthet, utdanning og opplæring og disiplinære prosesser. Det krever også at organisasjoner har en policy for bruk av kryptografiske kontroller og en formell start-, forlater- og flytteprosess.

Disse kontrollene er essensielle for å ivareta organisasjonens interesser, da de bidrar til å sikre at alt personell har nødvendig sikkerhetsklarering og er bevisst sitt ansvar. Videre bidrar de til å sikre at konfidensiell informasjon er beskyttet mot uautorisert tilgang og at eventuelle informasjonssikkerhetshendelser blir rapportert og håndtert på riktig måte. Implementering av disse informasjonssikkerhetskontrollene er avgjørende for enhver organisasjon som søker sertifisering fra et akkreditert sertifiseringsorgan.

Forstå kravene til interesserte parter

ISO 27001:2022 har et spesifikt fokus på å forstå behovene og forventningene til interesserte parter. Interessenter er interessenter, som ansatte, aksjonærer, offentlige etater, kunder, media, leverandører og partnere som er interessert i organisasjonens informasjonssikkerhet og forretningskontinuitet. Å identifisere disse interessentene og deres krav er avgjørende for å utvikle et effektivt ISMS eller BCMS.

En prosedyre bør skrives for å tydelig definere hvem som er ansvarlig for å identifisere alle interesserte parter og deres juridiske, regulatoriske, kontraktsmessige og andre krav og interesser, samt hvem som er ansvarlig for å oppdatere denne informasjonen og hvor ofte det skal gjøres. Når kravene er identifisert, er det viktig å tildele ansvar for å oppfylle dem.

Hvordan takle endringene mellom ISO 27001:2013 og ISO 27001:2022

Vi har innlemmet de oppdaterte ISO 27001-kravene og ISO 27002-kontrollene i ISMS. online, både ved å svare på veiledningen og lage verktøy for å hjelpe deg. De vil hjelpe deg med å raskere implementeringen av ISO 27001 og redusere den pågående administrasjonstiden for styringssystemet for informasjonssikkerhet.

Bestill en plattformdemoHvor skal jeg begynne med ISO 27001-sertifisering?

Å oppnå ISO 27001-sertifisering kan være komplekst og overveldende, men vår ISMS.online-programvare endrer alt dette. Nå har du forhåndskonfigurerte rammeverk for informasjonssikkerhet, verktøy og innhold for å hjelpe deg med å oppnå ISO 27001-suksess raskt og enkelt.

Tenk deg også om du hadde en hjelpende hånd som ledet deg gjennom hvert trinn i ISO 27001, uten behov for dyre konsulenthonorarer? Vår ISO 27001 Virtual Coach-pakke gjør nettopp det.

Du finner nyttige videoer fra de som 'lever' ISO 27001, sammen med en informasjonssikkerhetsspesialist, samt mange hint og tips for å lykkes.

Alt levert akkurat der du trenger det mest, inne på ISMS.online-plattformen som lar deg jobbe hvor og når du vil, i ditt eget tempo for å nå dine mål.

Få et forsprang på 81 %

Vi har gjort det harde arbeidet for deg, og gir deg 81 % forsprang fra det øyeblikket du logger på.

Alt du trenger å gjøre er å fylle ut de tomme feltene.

Hvordan oppnår jeg ISO 27001?

Kjernekravene til informasjonssikkerhetsstandarden er adressert i klausuler 4.1 til 10.2, og vedlegg A-kontroller du kan velge å implementere, underlagt din risikovurdering, risikobehandlingsplan og arbeid, er dekket i A.5.1 og 5.31 til 5.36 og A. 8.8 (finnes nederst på denne siden).

Hvis du ønsker å oppnå ISO 27001, forventes det at du oppfyller alle kjernekravene i ISO 27001. Et av de grunnleggende kjernekravene (6.1) er å identifisere, vurdere, evaluere og behandle informasjonssikkerhetsrisikoer. Ut fra denne risikovurderings- og styringsprosessen vil ISMS bidra til å bestemme hvilke av ISO 27001 vedlegg A-referansekontrollmålene (informasjonssikkerhetskontroller) som kan trenges for å håndtere disse informasjonssikkerhetsorienterte risikoene.

Noen organisasjoner tar kanskje ikke informasjonssikkerhetsstyringssystemet sitt til sertifisering, men tilpasser seg ISO 27001-standarden. Dette kan være greit for å møte internt press, men gir mindre verdi til sentrale interessenter eksternt, som i økende grad ser etter forsikringene et UKAS (eller lignende akkreditert sertifiseringsorgan) uavhengig sertifisert ISO 27001 gir.

ISO 27001-sertifisering

For organisasjoner som ønsker å demonstrere sin forpliktelse til informasjonssikkerhet, er sertifisering fra et akkreditert organ veien å gå. Prosessen med å søke sertifisering krever en grundig gjennomgang av organisasjonens ISMS og dens evne til å overholde kravene i ISO 27001:2022.

En akkreditert tredjepartsrevisor bør gjennomføre sertifiseringsprosessen, som vil gjennomgå organisasjonens ISMS og vurdere dens samsvar med standarden. Revisor vil også gi anbefalinger til forbedringer og sikre at organisasjonen kan oppfylle de nye kravene i standarden.

Når sertifiseringsprosessen er fullført, vil organisasjonen motta et offisielt sertifikat fra det akkrediterte organet.

Spørsmål og svar

Hvorfor velge ISMS.online for ISO 27001?

Å velge ISMS.online for din ISO 27001-implementering gir en rekke fordeler for organisasjoner som søker sertifisering og opprettholder et robust styringssystem for informasjonssikkerhet (ISMS). Her er de viktigste grunnene til at du bør velge ISMS.online:

- Alt-i-ett online ISMS-miljø – Vi tilbyr en enkel og sikker nettplattform som strømlinjeformer administrasjonen av ISMS-en din, noe som gjør den enklere, raskere og mer effektiv.

- Forhåndslastede ISO 27001-policyer og kontroller – Plattformen vår har forhåndskonfigurerte rammeverk for informasjonssikkerhet, verktøy og innhold, og starter deg med at 81 % av ISMS-dokumentasjonen allerede er fullført. Dette reduserer tiden og innsatsen som kreves for å oppnå samsvar.

- Virtual Coach – Vår valgfrie Virtual Coach-pakke tilbyr kontekstspesifikk ISO 27001-veiledning, hint og tips for suksess, og eliminerer behovet for kostbare konsulenthonorarer. Dette gjør at du kan jobbe i ditt eget tempo og nå dine sertifiseringsmål.

- Integrert forsyningskjedestyring – ISMS.online inkluderer verktøy for å administrere forsyningskjeden, sikre ende-til-ende informasjonssikkerhet og styrke leverandørforhold.

- Støtte for flere standarder – Plattformen vår støtter over 50 av de mest ettertraktede standardene, som ISO 27001, ISO 27701, GDPR, NIST og SOC 2. Dette gjør ISMS.online til en omfattende løsning for organisasjoner som har som mål å oppnå og opprettholde samsvar med flere standarder.

Hva er et styringssystem for informasjonssikkerhet?

Et Information Security Management System (ISMS) er et omfattende sett med retningslinjer og prosedyrer som sikrer, administrerer, kontrollerer og kontinuerlig forbedrer informasjonssikkerheten i en organisasjon.

Hos ISMS.online tilbyr vi et robust ISMS-rammeverk for informasjonssikkerhetseksperter som deg, med sikte på å beskytte bedriftens sensitive data.

Vår systematiske tilnærming til å administrere sensitiv selskapsinformasjon inkluderer mennesker, prosesser og IT-systemer, ved å bruke en risikostyringsprosess for å minimere risiko og sikre forretningskontinuitet ved å proaktivt begrense virkningen av sikkerhetsbrudd.

Hvorfor er ISO 27001 viktig?

ISO 27001 spiller en avgjørende rolle i organisasjoner ved å hjelpe dem med å identifisere og håndtere risiko effektivt, konsekvent og målbart. Hos ISMS.online forstår vi betydningen av ISO 27001-sertifisering for bedrifter av alle størrelser.

Her er noen grunner til at ISO 27001 er viktig for organisasjonen din:

- Risikoreduksjon: ISO 27001 minimerer organisasjonens informasjonssikkerhet og databeskyttelsesrisikoer, og sikrer sikkerheten til sensitiv informasjon.

- Kundetillit: Som en sertifisert organisasjon viser du en forpliktelse til sikkerhet, og gir deg et konkurransefortrinn i øynene til kunder og potensielle interessenter. Hos ISMS.online anerkjenner vi viktigheten av å bygge kundetillit og tillit til tjenestene dine.

- Strømlinjeformede prosesser: Implementering av ISO 27001 lar bedrifter dokumentere hovedprosessene sine, noe som reduserer tvetydighet og øker produktiviteten. Vår plattform på ISMS.online forenkler administrasjonen av din ISMS, og gjør den mer effektiv for dine ansatte.

Hva er ISO 27001?

ISO 27001 er den fremste internasjonale standarden for informasjonssikkerhet, utgitt av International Organization for Standardization (ISO) i samarbeid med International Electrotechnical Commission (IEC).

Den tilhører ISO/IEC 27000-serien og tilbyr et rammeverk for organisasjoner av enhver størrelse eller bransje for å sikre informasjonen deres gjennom et Information Security Management System (ISMS).

Den siste versjonen, ISO 27001:2022, inkluderer oppdateringer for å håndtere det utviklende landskapet innen teknologi og informasjonssikkerhet.

Hva er forskjellen mellom ISO 27001-samsvar og sertifisering?

Det primære skillet mellom ISO 27001-samsvar og sertifisering ligger i nivået for ekstern validering og anerkjennelse:

Overholdelse av ISO 27001

- Refererer til en organisasjon som følger kravene i ISO 27001-standarden, som fokuserer på styringssystemer for informasjonssikkerhet (ISMS).

- Enkelt sagt kan overholdelse bety at organisasjonen din følger ISO 27001-standarden (eller deler av den) uten å gjennomgå noen formell sertifiseringsprosess.

ISO 27001-sertifisering

- Prosessen der en uavhengig tredjepartsorganisasjon kalt et sertifiseringsorgan reviderer organisasjonens ISMS.

- Avgjør om prosessene dine, så vel som produktene og tjenestene dine, oppfyller ISO-kriteriene.

Hvor lenge varer ISO 27001-sertifiseringen din?

Din ISO 27001:2022-sertifisering er gyldig i tre år etter vellykkede sertifiseringsrevisjoner.

I løpet av denne perioden, som informasjonssikkerhetseksperter, forventes du å:

- Gjennomfør regelmessige ytelsesevalueringer av ISMS.

- Sørg for at toppledelsen vurderer ISMS-en din konsekvent.

På slutten av den treårige syklusen gjennomføres en resertifiseringsrevisjon, og ved vellykket gjennomføring fornyes sertifiseringen med ytterligere tre år.

Hos ISMS.online forstår vi viktigheten av å opprettholde din ISO 27001-sertifisering. Plattformen vår tilbyr en omfattende løsning for å hjelpe deg og din organisasjon med å oppnå og opprettholde samsvar med flere standarder, inkludert ISO 27001.