Hva er vedlegg A, og hva er endret?

Vedlegg A i ISO 27001 er en del av standarden som viser et sett med klassifiserte sikkerhetskontroller som organisasjoner bruker for å demonstrere samsvar med ISO 27001 6.1.3 (Behandling av informasjonssikkerhetsrisiko) og tilhørende erklæring om anvendelse (se nedenfor).

Den inneholdt tidligere 114 kontroller fordelt på 14 kategorier, som dekket et bredt spekter av emner som tilgangskontroll, kryptografi, fysisk sikkerhet og hendelseshåndtering.

Etter utgivelsen av ISO 27002:2022 (kontroller for informasjonssikkerhet, cybersikkerhet og personvern) 15. februar 2022, har ISO 27001:2022 justert sine vedlegg A-kontroller.

Den nye versjonen av standarden bygger på et komprimert sett med 93 vedlegg A kontroller, inkludert 11 nye kontroller.

Totalt 24 kontroller ble slått sammen fra to, tre eller flere sikkerhetskontroller fra 2013-versjonen, og 58 kontroller fra ISO 27002:2013 ble revidert for å tilpasses det gjeldende miljøet for cybersikkerhet og informasjonssikkerhet.

Hva er en erklæring om anvendelse?

Før du fortsetter, er det verdt å introdusere en anvendbarhetserklæring (SoA) da denne skisserer en organisasjons tilnærming til å implementere spesifiserte vedlegg A-kontroller.

A Statement of Applicability (SoA) i ISO 27001 2022 er et dokument som viser vedlegg A-kontrollene som en organisasjon vil implementere for å oppfylle kravene i standarden. Det er et obligatorisk trinn for alle som planlegger å forfølge ISO 27001-sertifisering.

Din SoA bør inneholde fire hovedelementer:

- En liste over alle kontroller som er nødvendige for å tilfredsstille behandlingsalternativene for informasjonssikkerhetsrisiko, inkludert de som finnes i vedlegg A.

- En uttalelse som skisserer hvorfor alle de ovennevnte kontrollene er inkludert.

- Bekreftelse på gjennomføring.

- Organisasjonens begrunnelse for å utelate noen av vedlegg A-kontrollene.

Få din guide til

ISO 27001 suksess

Alt du trenger å vite om å oppnå ISO 27001 første gang

Få din gratis guideDe nye ISO 27001:2022 kontrollkategoriene forklart

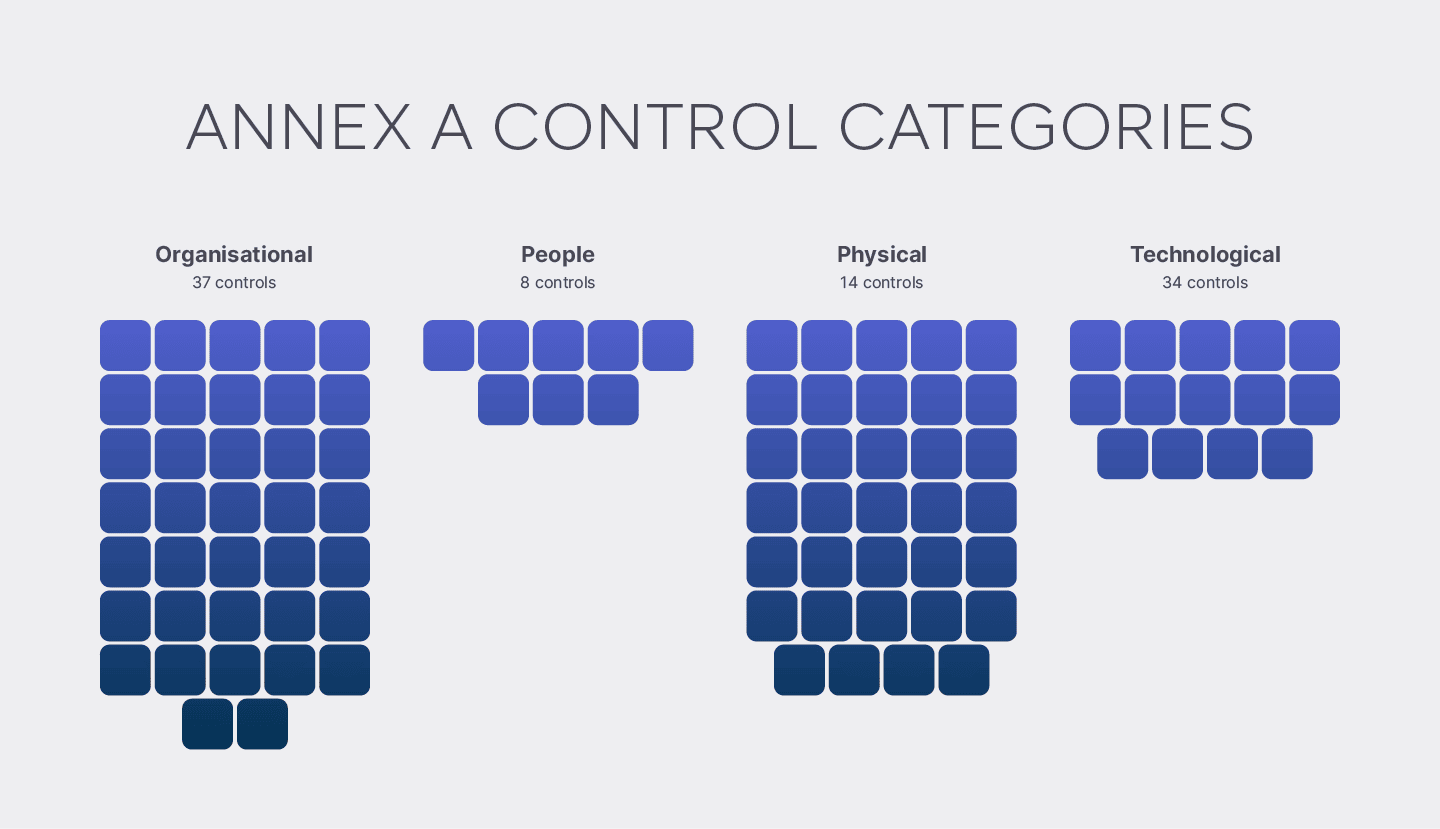

Vedlegg A-kontrollene til ISO 27001:2013 ble tidligere delt inn i 14 kategorier. ISO 27001 2022 bruker en lignende kategorisk tilnærming til informasjonssikkerhet som fordeler prosesser mellom fire toppnivåkategorier.

Vedlegg a-kontroller er nå gruppert i fire kategorier

ISO 27001:2022 vedleggskontrollene har blitt omstrukturert og konsolidert for å gjenspeile gjeldende sikkerhetsutfordringer. De sentrale ISMS-styringsprosessene forblir uendret, men vedlegg A-kontrollsettet er oppdatert for å gjenspeile mer moderne risikoer og tilhørende kontroller.

- Organisasjons

- Ansatte

- Fysisk

- teknologisk

Hver kontroll har i tillegg tildelt en attribusjonstaksonomi. Hver kontroll har nå en tabell med et sett med foreslåtte attributter, og vedlegg A til ISO 27002:2022 gir et sett med anbefalte assosiasjoner.

Disse lar deg raskt justere kontrollvalget ditt med vanlige bransjespråk og internasjonale standarder. Bruken av attributter støtter arbeidet mange selskaper allerede gjør innenfor risikovurderingen og erklæringen om anvendelighet (SoA).

For eksempel kan cybersikkerhetskonsepter som ligner på NIST- og CIS-kontroller skilles ut, og de operasjonelle egenskapene knyttet til andre standarder kan gjenkjennes.

Organisasjonskontroller

- Antall kontroller: 37

- Kontrollnummer: ISO 27001 vedlegg A 5.1 til 5.37

Organisasjonskontroller omfatter forskrifter og tiltak som dikterer en organisasjons helhetlige holdning til databeskyttelse over et bredt spekter av forhold. Disse kontrollene inkluderer retningslinjer, regler, prosesser, prosedyrer, organisasjonsstrukturer og mer.

Personkontroller

- Antall kontroller: 8

- Kontrollnummer: ISO 27001 vedlegg A 6.1 til 6.8

Personkontroller gjør det mulig for virksomheter å regulere den menneskelige komponenten i informasjonssikkerhetsprogrammet deres, ved å definere måten personell samhandler med data og hverandre på. Disse kontrollene dekker sikker personalstyring, personellsikkerhet og bevissthet og opplæring.

Fysiske kontroller

- Antall kontroller: 14

- Kontrollnummer: ISO 27001 vedlegg A 7.1 til 7.13

Fysiske sikkerhetstiltak er tiltak som brukes for å sikre sikkerheten til materielle eiendeler. Disse kan inkludere inngangssystemer, gjestetilgangsprotokoller, avhendingsprosesser, lagringsmediumprotokoller og klare skrivebordspolicyer. Slike sikkerhetstiltak er avgjørende for bevaring av konfidensiell informasjon.

Teknologiske kontroller

- Antall kontroller: 34

- Kontrollnummer: ISO 27001 vedlegg A 8.1 til 8.34

Teknologiske begrensninger dikterer de kybernetiske/digitale forskriftene og prosedyrene som selskaper bør ta i bruk for å utføre en beskyttet, kompatibel IT-infrastruktur, fra autentiseringsteknikker til innstillinger, BUDR-strategier og informasjonslogging.

Trinn-for-steg veiledning

ISMS.online-plattformen, kombinert med vår innebygde veiledning og forhåndskonfigurerte ISMS, gjør det mulig for organisasjoner å demonstrere samsvar med hver vedlegg A-kontroll uten problemer.

Bestill en plattformdemo i dag for å se hvordan vi kan hjelpe din bedrift

Bestill en plattformdemoTabell over alle vedlegg A-kontroller

ISO 27001:2022 Organisasjonskontroller

| Vedlegg A Kontrolltype | ISO/IEC 27001:2022 Vedlegg A Identifikator | ISO/IEC 27001:2013 Vedlegg A Identifikator | Vedlegg A Navn |

|---|---|---|---|

| Organisasjonskontroller | Vedlegg A 5.1 | Vedlegg A 5.1.1 Vedlegg A 5.1.2 | Retningslinjer for informasjonssikkerhet |

| Organisasjonskontroller | Vedlegg A 5.2 | Vedlegg A 6.1.1 | Informasjonssikkerhetsroller og ansvar |

| Organisasjonskontroller | Vedlegg A 5.3 | Vedlegg A 6.1.2 | Ansvarsfordeling |

| Organisasjonskontroller | Vedlegg A 5.4 | Vedlegg A 7.2.1 | Ledelsesansvar |

| Organisasjonskontroller | Vedlegg A 5.5 | Vedlegg A 6.1.3 | Kontakt med myndighetene |

| Organisasjonskontroller | Vedlegg A 5.6 | Vedlegg A 6.1.4 | Kontakt med spesielle interessegrupper |

| Organisasjonskontroller | Vedlegg A 5.7 | NEW | Threat Intelligence |

| Organisasjonskontroller | Vedlegg A 5.8 | Vedlegg A 6.1.5 Vedlegg A 14.1.1 | Informasjonssikkerhet i prosjektledelse |

| Organisasjonskontroller | Vedlegg A 5.9 | Vedlegg A 8.1.1 Vedlegg A 8.1.2 | Inventar over informasjon og andre tilknyttede eiendeler |

| Organisasjonskontroller | Vedlegg A 5.10 | Vedlegg A 8.1.3 Vedlegg A 8.2.3 | Akseptabel bruk av informasjon og andre tilknyttede eiendeler |

| Organisasjonskontroller | Vedlegg A 5.11 | Vedlegg A 8.1.4 | Retur av eiendeler |

| Organisasjonskontroller | Vedlegg A 5.12 | Vedlegg A 8.2.1 | Klassifisering av informasjon |

| Organisasjonskontroller | Vedlegg A 5.13 | Vedlegg A 8.2.2 | Merking av informasjon |

| Organisasjonskontroller | Vedlegg A 5.14 | Vedlegg A 13.2.1 Vedlegg A 13.2.2 Vedlegg A 13.2.3 | Informasjonsoverføring |

| Organisasjonskontroller | Vedlegg A 5.15 | Vedlegg A 9.1.1 Vedlegg A 9.1.2 | Access Control |

| Organisasjonskontroller | Vedlegg A 5.16 | Vedlegg A 9.2.1 | Identitetshåndtering |

| Organisasjonskontroller | Vedlegg A 5.17 | Vedlegg A 9.2.4 Vedlegg A 9.3.1 Vedlegg A 9.4.3 | Autentiseringsinformasjon |

| Organisasjonskontroller | Vedlegg A 5.18 | Vedlegg A 9.2.2 Vedlegg A 9.2.5 Vedlegg A 9.2.6 | Tilgangsrettigheter |

| Organisasjonskontroller | Vedlegg A 5.19 | Vedlegg A 15.1.1 | Informasjonssikkerhet i leverandørforhold |

| Organisasjonskontroller | Vedlegg A 5.20 | Vedlegg A 15.1.2 | Adressering av informasjonssikkerhet innenfor leverandøravtaler |

| Organisasjonskontroller | Vedlegg A 5.21 | Vedlegg A 15.1.3 | Håndtere informasjonssikkerhet i IKT-leverandørkjeden |

| Organisasjonskontroller | Vedlegg A 5.22 | Vedlegg A 15.2.1 Vedlegg A 15.2.2 | Overvåking, gjennomgang og endringsstyring av leverandørtjenester |

| Organisasjonskontroller | Vedlegg A 5.23 | NEW | Informasjonssikkerhet for bruk av skytjenester |

| Organisasjonskontroller | Vedlegg A 5.24 | Vedlegg A 16.1.1 | Informasjonssikkerhetshendelsesplanlegging og -forberedelse |

| Organisasjonskontroller | Vedlegg A 5.25 | Vedlegg A 16.1.4 | Vurdering og beslutning om informasjonssikkerhetshendelser |

| Organisasjonskontroller | Vedlegg A 5.26 | Vedlegg A 16.1.5 | Respons på informasjonssikkerhetshendelser |

| Organisasjonskontroller | Vedlegg A 5.27 | Vedlegg A 16.1.6 | Lær av informasjonssikkerhetshendelser |

| Organisasjonskontroller | Vedlegg A 5.28 | Vedlegg A 16.1.7 | Samling av bevis |

| Organisasjonskontroller | Vedlegg A 5.29 | Vedlegg A 17.1.1 Vedlegg A 17.1.2 Vedlegg A 17.1.3 | Informasjonssikkerhet under avbrudd |

| Organisasjonskontroller | Vedlegg A 5.30 | NEW | IKT-beredskap for forretningskontinuitet |

| Organisasjonskontroller | Vedlegg A 5.31 | Vedlegg A 18.1.1 Vedlegg A 18.1.5 | Juridiske, lovpålagte, regulatoriske og kontraktsmessige krav |

| Organisasjonskontroller | Vedlegg A 5.32 | Vedlegg A 18.1.2 | Immaterielle rettigheter |

| Organisasjonskontroller | Vedlegg A 5.33 | Vedlegg A 18.1.3 | Beskyttelse av poster |

| Organisasjonskontroller | Vedlegg A 5.34 | Vedlegg A 18.1.4 | Personvern og beskyttelse av PII |

| Organisasjonskontroller | Vedlegg A 5.35 | Vedlegg A 18.2.1 | Uavhengig gjennomgang av informasjonssikkerhet |

| Organisasjonskontroller | Vedlegg A 5.36 | Vedlegg A 18.2.2 Vedlegg A 18.2.3 | Overholdelse av retningslinjer, regler og standarder for informasjonssikkerhet |

| Organisasjonskontroller | Vedlegg A 5.37 | Vedlegg A 12.1.1 | Dokumenterte driftsprosedyrer |

ISO 27001:2022 Personkontroller

| Vedlegg A Kontrolltype | ISO/IEC 27001:2022 Vedlegg A Identifikator | ISO/IEC 27001:2013 Vedlegg A Identifikator | Vedlegg A Navn |

|---|---|---|---|

| Personkontroller | Vedlegg A 6.1 | Vedlegg A 7.1.1 | Screening |

| Personkontroller | Vedlegg A 6.2 | Vedlegg A 7.1.2 | Vilkår og betingelser for ansettelse |

| Personkontroller | Vedlegg A 6.3 | Vedlegg A 7.2.2 | Informasjonssikkerhetsbevissthet, utdanning og opplæring |

| Personkontroller | Vedlegg A 6.4 | Vedlegg A 7.2.3 | Disiplinær prosess |

| Personkontroller | Vedlegg A 6.5 | Vedlegg A 7.3.1 | Ansvar etter oppsigelse eller endring av ansettelse |

| Personkontroller | Vedlegg A 6.6 | Vedlegg A 13.2.4 | Konfidensialitet eller taushetserklæring |

| Personkontroller | Vedlegg A 6.7 | Vedlegg A 6.2.2 | Fjernarbeid |

| Personkontroller | Vedlegg A 6.8 | Vedlegg A 16.1.2 Vedlegg A 16.1.3 | Informasjonssikkerhet hendelsesrapportering |

ISO 27001:2022 Fysiske kontroller

| Vedlegg A Kontrolltype | ISO/IEC 27001:2022 Vedlegg A Identifikator | ISO/IEC 27001:2013 Vedlegg A Identifikator | Vedlegg A Navn |

|---|---|---|---|

| Fysiske kontroller | Vedlegg A 7.1 | Vedlegg A 11.1.1 | Fysiske sikkerhetsomkretser |

| Fysiske kontroller | Vedlegg A 7.2 | Vedlegg A 11.1.2 Vedlegg A 11.1.6 | Fysisk inngang |

| Fysiske kontroller | Vedlegg A 7.3 | Vedlegg A 11.1.3 | Sikring av kontorer, rom og fasiliteter |

| Fysiske kontroller | Vedlegg A 7.4 | NEW | Fysisk sikkerhetsovervåking |

| Fysiske kontroller | Vedlegg A 7.5 | Vedlegg A 11.1.4 | Beskyttelse mot fysiske og miljømessige trusler |

| Fysiske kontroller | Vedlegg A 7.6 | Vedlegg A 11.1.5 | Arbeid i sikre områder |

| Fysiske kontroller | Vedlegg A 7.7 | Vedlegg A 11.2.9 | Clear Desk og Clear Screen |

| Fysiske kontroller | Vedlegg A 7.8 | Vedlegg A 11.2.1 | Utstyrsplassering og beskyttelse |

| Fysiske kontroller | Vedlegg A 7.9 | Vedlegg A 11.2.6 | Sikkerhet for eiendeler utenfor lokaler |

| Fysiske kontroller | Vedlegg A 7.10 | Vedlegg A 8.3.1 Vedlegg A 8.3.2 Vedlegg A 8.3.3 Vedlegg A 11.2.5 | Lagringsmedium |

| Fysiske kontroller | Vedlegg A 7.11 | Vedlegg A 11.2.2 | Støtteverktøy |

| Fysiske kontroller | Vedlegg A 7.12 | Vedlegg A 11.2.3 | Kablingssikkerhet |

| Fysiske kontroller | Vedlegg A 7.13 | Vedlegg A 11.2.4 | Vedlikehold av utstyr |

| Fysiske kontroller | Vedlegg A 7.14 | Vedlegg A 11.2.7 | Sikker avhending eller gjenbruk av utstyr |

ISO 27001:2022 teknologiske kontroller

| Vedlegg A Kontrolltype | ISO/IEC 27001:2022 Vedlegg A Identifikator | ISO/IEC 27001:2013 Vedlegg A Identifikator | Vedlegg A Navn |

|---|---|---|---|

| Teknologiske kontroller | Vedlegg A 8.1 | Vedlegg A 6.2.1 Vedlegg A 11.2.8 | Bruker endepunktenheter |

| Teknologiske kontroller | Vedlegg A 8.2 | Vedlegg A 9.2.3 | Privilegerte tilgangsrettigheter |

| Teknologiske kontroller | Vedlegg A 8.3 | Vedlegg A 9.4.1 | Begrensning for informasjonstilgang |

| Teknologiske kontroller | Vedlegg A 8.4 | Vedlegg A 9.4.5 | Tilgang til kildekode |

| Teknologiske kontroller | Vedlegg A 8.5 | Vedlegg A 9.4.2 | Sikker godkjenning |

| Teknologiske kontroller | Vedlegg A 8.6 | Vedlegg A 12.1.3 | Kapasitetsstyring |

| Teknologiske kontroller | Vedlegg A 8.7 | Vedlegg A 12.2.1 | Beskyttelse mot skadelig programvare |

| Teknologiske kontroller | Vedlegg A 8.8 | Vedlegg A 12.6.1 Vedlegg A 18.2.3 | Håndtering av tekniske sårbarheter |

| Teknologiske kontroller | Vedlegg A 8.9 | NEW | Configuration Management |

| Teknologiske kontroller | Vedlegg A 8.10 | NEW | Sletting av informasjon |

| Teknologiske kontroller | Vedlegg A 8.11 | NEW | Datamaskering |

| Teknologiske kontroller | Vedlegg A 8.12 | NEW | Forebygging av datalekkasje |

| Teknologiske kontroller | Vedlegg A 8.13 | Vedlegg A 12.3.1 | Sikkerhetskopiering av informasjon |

| Teknologiske kontroller | Vedlegg A 8.14 | Vedlegg A 17.2.1 | Redundans av informasjonsbehandlingsfasiliteter |

| Teknologiske kontroller | Vedlegg A 8.15 | Vedlegg A 12.4.1 Vedlegg A 12.4.2 Vedlegg A 12.4.3 | Logging |

| Teknologiske kontroller | Vedlegg A 8.16 | NEW | Overvåkingsaktiviteter |

| Teknologiske kontroller | Vedlegg A 8.17 | Vedlegg A 12.4.4 | Klokke synkronisering |

| Teknologiske kontroller | Vedlegg A 8.18 | Vedlegg A 9.4.4 | Bruk av Privileged Utility Programs |

| Teknologiske kontroller | Vedlegg A 8.19 | Vedlegg A 12.5.1 Vedlegg A 12.6.2 | Installasjon av programvare på operative systemer |

| Teknologiske kontroller | Vedlegg A 8.20 | Vedlegg A 13.1.1 | Nettverkssikkerhet |

| Teknologiske kontroller | Vedlegg A 8.21 | Vedlegg A 13.1.2 | Sikkerhet for nettverkstjenester |

| Teknologiske kontroller | Vedlegg A 8.22 | Vedlegg A 13.1.3 | Segregering av nettverk |

| Teknologiske kontroller | Vedlegg A 8.23 | NEW | Web-filtrering |

| Teknologiske kontroller | Vedlegg A 8.24 | Vedlegg A 10.1.1 Vedlegg A 10.1.2 | Bruk av kryptografi |

| Teknologiske kontroller | Vedlegg A 8.25 | Vedlegg A 14.2.1 | Sikker utviklingslivssyklus |

| Teknologiske kontroller | Vedlegg A 8.26 | Vedlegg A 14.1.2 Vedlegg A 14.1.3 | Programsikkerhetskrav |

| Teknologiske kontroller | Vedlegg A 8.27 | Vedlegg A 14.2.5 | Sikker systemarkitektur og ingeniørprinsipper |

| Teknologiske kontroller | Vedlegg A 8.28 | NEW | Sikker koding |

| Teknologiske kontroller | Vedlegg A 8.29 | Vedlegg A 14.2.8 Vedlegg A 14.2.9 | Sikkerhetstesting i utvikling og aksept |

| Teknologiske kontroller | Vedlegg A 8.30 | Vedlegg A 14.2.7 | Utkontraktert utvikling |

| Teknologiske kontroller | Vedlegg A 8.31 | Vedlegg A 12.1.4 Vedlegg A 14.2.6 | Separasjon av utviklings-, test- og produksjonsmiljøer |

| Teknologiske kontroller | Vedlegg A 8.32 | Vedlegg A 12.1.2 Vedlegg A 14.2.2 Vedlegg A 14.2.3 Vedlegg A 14.2.4 | Endringsledelse |

| Teknologiske kontroller | Vedlegg A 8.33 | Vedlegg A 14.3.1 | Testinformasjon |

| Teknologiske kontroller | Vedlegg A 8.34 | Vedlegg A 12.7.1 | Beskyttelse av informasjonssystemer under revisjonstesting |

Hvorfor er vedlegg A viktig for organisasjonen min?

ISO 27001-standarden er formulert på en slik måte at organisasjoner av alle former og størrelser kan tilfredsstille kravene i standarden samtidig som de overholder den grunnleggende forutsetningen om å implementere og opprettholde omfattende informasjonssikkerhetspraksis.

Organisasjoner har ulike alternativer for å oppnå og bevare samsvar med ISO 27001, avhengig av virksomhetens art og omfanget av databehandlingsaktiviteter.

Vedlegg A gir organisasjoner et enkelt sett med veiledning for å lage en godt strukturert informasjonssikkerhetsplan som passer deres eksklusive kommersielle og operasjonelle behov.

Vedlegg A fungerer som et tids- og ressursbesparende verktøy for den innledende sertifiseringen og påfølgende etterlevelsesprosesser og gir grunnlag for revisjoner, prosessgjennomganger og strategisk planlegging. Det kan brukes som et internt styringsdokument (dvs. en risikobehandlingsplan) som legger opp til en formell tilnærming til informasjonssikkerhet.

Få et forsprang på 81 %

Vi har gjort det harde arbeidet for deg, og gir deg 81 % forsprang fra det øyeblikket du logger på.

Alt du trenger å gjøre er å fylle ut de tomme feltene.

Forstå risikobehandling i ISO 27001 6.1.3

ISO 27001-krav 6.1.3 handler om å etablere og vedlikeholde en risikovurderingsprosess for informasjonssikkerhet som inkluderer risikoaksept og vurderingskriterier.

ISO 27001 6.1.3 fungerer som en kanal for organisasjoner for å garantere at deres informasjonssikkerhetsrisikoprosedyrer, inkludert deres risikostyringsalternativer, samsvarer med ISOs anbefalte standarder, i jakten på sertifisering.

Risikobehandling som konsept

Sertifiserte og kompatible organisasjoner håndterer risiko på flere måter. Risikostyring er ikke begrenset til de kurative handlingene som er nødvendige for å redusere risikoen. Ved identifisering av en risiko forventes organisasjoner å:

- Aksepter risikoen.

- Behandle risikoen.

- Redusere risikoen.

- Overfør risikoen.

- Unngå risikoen.

ISO 27001 6.1.3 ber organisasjoner om å formulere en risikobehandlingsplan, inkludert sign-off av risikoeiere, og bred aksept av det ISO anser som "restrisiko".

Denne prosessen begynner med identifisering av risiko forbundet med tap av konfidensialitet, integritet og tilgjengelighet av informasjon. Organisasjonen må deretter velge passende behandlingsalternativer for informasjonssikkerhetsrisiko basert på risikovurderingsresultatene.

Andre faktorer

Som et styrende krav er ikke ISO 27001 6.1.3 den ultimate autoriteten for risikostyring. Store organisasjoner integrerer ofte sikkerhetsprotokoller fra andre akkrediteringsenheter (NIST, SOC2s Trust Service Criteria).

Organisasjoner må imidlertid prioritere vedlegg A-kontroller gjennom hele sertifiserings- og samsvarsprosessen – ISO-revisorer er instruert om å identifisere ektheten og relevansen av ISO-regelverket som vanlig, som sådan bør dette være en organisasjons førstevalg når de oppretter en ISO 27001- kompatibelt styringssystem for informasjonssikkerhet.

Spesielle tredjeparts datastandarder for offentlig og privat sektor – slik som National Health Service's Data Security and Protection Toolkit (DSPT) – nødvendiggjør en justering av informasjonssikkerhetsstandarder mellom organisasjoner og de offentlige enhetene de har sammenheng med.

ISO 27001 6.1.3 tillater organisasjoner å koordinere sin risikobehandlingsoperasjon med en rekke eksterne kriterier, noe som muliggjør omfattende overholdelse av alle datasikkerhetstiltak de sannsynligvis vil møte.

Hvilke vedlegg A-kontroller bør jeg inkludere?

Det er viktig å måle bedriftens eksklusive informasjonssikkerhetsrisikoer før du etablerer en løsning på hvilke kontroller som skal innføres og velger kontroller som vil hjelpe til med å dempe identifiserbare risikoer.

I tillegg til risikobehandling, kan kontroller også velges på grunn av en bedrifts- eller forretningsintensjon eller -mål, et lovlig krav eller i oppfyllelse av kontraktsmessige og/eller regulatoriske forpliktelser.

Dessuten er organisasjoner forpliktet til å illustrere hvorfor de ikke har integrert visse kontroller i sin SOA – f.eks. er det ingen nødvendighet å innlemme kontroller som adresserer fjern- eller hybridarbeid hvis det ikke er en policy institusjonen din praktiserer, men en revisor vil fortsatt kreve å være presentert med disse dataene når du evaluerer sertifiserings-/samsvarsoppgavene dine.

Hvordan ISMS.online kan hjelpe

ISMS.online-plattformen, kombinert med vår innebygde veiledning og forhåndskonfigurerte ISMS, gjør det mulig for organisasjoner å demonstrere samsvar med hver vedlegg A-kontroll uten problemer. Vi er her for å hjelpe deg enten du er ny i ISO 27001 eller er pålagt å overføre ditt eksisterende ISMS for å samsvare med 2022-versjonen av standarden.

Vår trinnvise sjekkliste guider deg gjennom hele prosessen, og gir tydelig oversikt over fremdrift og utestående krav. Programvaren vår gjør det lettere å kartlegge organisasjonens informasjonssikkerhetskontroller mot hvert aspekt av ISMS.

Bestill en plattformdemo i dag og opplev fordelene med løsningen vår selv.

Bestill en demonstrasjon